دریاى بى کرانه عواطف و احساسات پاک علی به موج آمد و باران اشک از دیدگان فرو بارید؛ همان گونه که دست فاطمه در دستش بود، سر او را به سینه چسبانید تا شاید قلب طوفان زده اش آرامش یابد و اقیانوس متلاطم وجودش به سکون و آرامش گراید؛ و هر ساعتى گریستند.

لحظات عجیبى بود. فرشتگان به گریه افتادند و زمین و زمان رنگ غم گرفت .

آن گاه امیرمؤمنان فرمود: گرامى همسرم ! فاطمه جان ! مام پرفضیلت فرزندانم ، دخت پرشکوه پیامبر، با تو هستم !

با تو، جلوه نور، فروغ ابدیت ، دخت بهشت !

با تو، امانت گرانبهاى خدا و پیامبر، آرى با تو!

به خداى سوگند، تو بالاتر و داناتر از آن هستى که جز آن گونه که خود گفتى عمل کرده باشى .

معاذ الله ، انت اعلم بالله و ابر و اتقى و اکرم و اشد خوفها من الله ان اوبخک بمخالفتى (745)

ولادت حضرت فاطمه

دوران آبستنی سپری شد و هنگام ولادت زهرا فرا رسید . خدیجه در پیچ و تاب درد واقع شد . کسی را نزد زنان قریش و دوستان سابقش فرستاد و پیغام داد : کینه های دیرینه را فراموش کنید و در این موقع خطرناک به فریادم برسید و در امر ززایمان یاریم منید . طولی نکشید که فرستاده خدیجه با چشم گریان برگشت و گفت : درب خانه هر کسی را کوفتم ، را هم نداد و خواهش شما را نپذیرفت . همه در پاسخ گفتند : به خدیجه بگو : نصیحت ما را نپذیرفتی و بر خلاف صلاحدید ما با یتیم تهیدستی ازدواج کردی . از این روی حاضر نیستیم به خانه ات بیاییم و یاریت کنیم .

وقتی خدیجه پیام و زخم زبان زنان کینه توز را شنید و از یاری آنان مأیوس شد ، اندوهگین گشت . از جهان ماده و مردم کیتنه توز چشم پوشید و به سوی خدای جهان و عالم دیگر متوجه شد . فرشتگان خدا و حوریان بهشتی و زنان آسمانی در آن موقع حساس به یاریش شتافتند و از کمکهای غیبی پروردگار جهان برخوردار شد و فاطمه عزیز یعنی اختر فروزان آسمان نبوت پا به عرصه گیتی نهاد ، و با نور تابناک ولایت ، شرق و غرب جهان را روشن ساخت

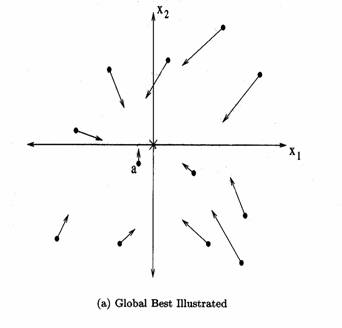

الگوریتم PSO یک الگوریتم جستجوی اجتماعی است که از روی رفتار اجتماعی دستههای پرندگان مدل شده است. در ابتدا این الگوریتم به منظور کشف الگوهای حاکم بر پرواز همزمان پرندگان و تغییر ناگهانی مسیر آنها و تغییر شکل بهینهی دسته به کار گرفته شد. در PSO، particleها در فضای جستجو جاری میشوند. تغییر مکان particleها در فضای جستجو تحت تأثیر تجربه و دانش خودشان و همسایگانشان است. بنابراین موقعیت دیگر particleهای Swarm روی چگونگی جستجوی یک particle اثر میگذارد. نتیجهی مدلسازی این رفتار اجتماعی فرایند جستجویی است که particleها به سمت نواحی موفق میل میکنند. Particleها در Swarm از یکدیگر میآموزند و بر مبنای دانش بدست آمده به سمت بهترین همسایگان خود میروند.

اساس کار PSO بر این اصل استوار است که در هر لحظه هر particle مکان خود را در فضای جستجو با توجه به بهترین مکانی که تاکنون در آن قرار گرفته است و بهترین مکانی که در کل همسایگیاش وجود دارد، تنظیم میکند...

مفهوم کنترل کردن یک پروسه، کاری بسیار ساده و آسان است و انجام اصولی موارد زیر را میطلبد:

همانطور که می دانید برقراری ارتباط بین نقاط مختلف دنیا و پوشش تصویری رخدادهای بین المللی یکی از وظایف شبکه های پخش تلویزیونی یا برودکست (Broadcast) می باشد. این فعالیتها در اغلب موارد نیاز به تجهیزات و امکانات ویژه ای دارد که معمولا تنها در استودیو های تولید و پخش تلویزیونی یافت می شود. اما مگر می شود تنها برای مثلا پوشش یک مسابقه دوستانه یک استودیو در محل برگزاری احداث نمود؟

مسلما خیر.

پس مهندسین فنی برودکست راهکاری را برای حل این مشکل ارائه نمودند. در این راهکار آنها با کمک فناوریهای نوین تجهیزات یک استودیو را با توجه به حجم کاری که قرار است این استودیوی سیار انجام دهد، درون یک کامیون، پشت یک تریلی و یا داخل یک ون جای دادند که البته خود این نصب تجهیزات با توجه به سیار بودن مجموعه، نیاز به تخصصهای دیگری جز الکترونیک و برودکست نیز دارد.

و درنهایت ماشینهای استودیو سیار، OBVan یا Outside Broadcast Van برای ارتباطات بهتر، سریعتر و با کیفیت بیشتر و بالاتر بوجود آمدند.

امروز در هر نقطه از جهان برای پوشش تلویزیونی از این سیستمها استفاده می شود. اما اینکه چه تجهیزاتی در این ماشینها نصب و استفاده شود از نظر شرکتهای سازنده، سازمانهای برودکست و مهندسین فرق می کند.

آقای راینهارد پنزل در سایت http://www.live-production.tv تحقیقی را ارائه نموده است که در آن تجهیزات سخت افزاری 207 دستگاه ماشین OBVan را با هم مقایسه نموده و شرکتهای سازنده تجهیزات را نیز مشخص کرده است.

من اسلایدهای نمودارهای این مقایسه را به یک فایل ویدئو تبدیل کرده و برای استفاده علاقمندان در لینک زیر قرار داده ام. با کلیک بر روی عکس می تونید این ویدئو را دانلود نمایید.

امید که مورد توجه قرار گیرد.

توصیه هایی برای وبگردی امن تر :

از مرورگر فایرفاکس استفاده کنید. برای اطلاعات بیشتر مطلب زیر را مطالعه نمایید :

اگر سرعت اینترنت خوبی دارید از حالت «گشت و گذار محرمانه» استفاده کنید. برای فعال کردن این حالت در فایرفاکس در منوی Tools روی گزینه Private Browsing Windows کلیک کنید. در پنجره بعد روی دکمه Start Private Browsing کلیک کنید. با این کار تمام Tab های فعلی فایرفاکس تان بسته می شوند و پنجره Private Browsing باز می شود. پس از گشت و گذار در اینترنت زمانی که پنجره را می بندید، تمام تاریخچه، کوکی ها و هر فایل دیگری که در زمان وبگردی محرمانه ذخیره شده است، پاک می شوند و در آخر Tab های فایرفاکس عادی تان باز می گردند .

استفاده از افزونه No در فایر فاکس. برای اطلاعات بیشتر مطلب زیر را مطالعه نمایید:

NoScipt افزونهای برای وبگردیای امنتر

3- ضمیمه هایی که به ایمیل ها الصاق می شوند

هیچ گاه ایمیلی که فرستنده آن را نمی شناسید باز نکنید. بلکه با خیال راحت آن را حذف کنید. اگر از جیمیل استفاده می کنید آن ایمیل را تیک زده و روی دکمه Report Spam کلیک کنید، تا دیگر ایمیلی از این شخص برای تان نیاید .

نکته: نام فرستنده این ایمیل ها معمولا نام یک بانک معتبر است و در Subject ایمیل نوشته که شما پول فراوانی برنده شده اید و یا از یک نام زیبای زنانه استفاده شده.

4- استفاده از نقص های نرم افزاری

برای حل این مشکل سعی کنید همیشه نرم افزارهایتان را به روز نگه دارید. خصوصا به روز رسانی های امنیتی (Security Updates) را حتما نصب کنید.

اگر به تروجان آلوده شدید

نرم افزارهای آنتی ویروس توانایی پاک کردن تروجان ها را دارند. آنها حتی می توانند قبل از نفوذ تروجان به سیستم جلوی آن را بگیرند. البته اگر از عملکرد یک تروجان آگاهی کافی داشته باشید، حتی خودتان می توانید آن را پیدا کرده و پاک کنید. البته در مورد تروجان هایی که دسترسی هکر را به سیستم فراهم می آورند، ماجرا کمی پیچیده تر است. در این موارد اگر امنیت کامپیوتر اهمیت زیادی دارد، توصیه می شود کل هارد کامپیوتر را فرمت (پاک) کنید و از ابتدا روی آن سیستم عامل و نرم افزارهای مورد نیاز را نصب کنید.

و در آخر شیوع تروجان ها

با توجه به علاقه روز افزون هکرها به مبحث کنترل کامپیوتر از راه دور، شیوع تروجان در میان بدافزارها در حال افزایش است. طبق آمار مختلف در سه ماهه آخر سال 2009 بین 70 تا 80 درصد از بدافزارهای کشف شده در سراسر دنیا تروجان بودند و این میزان در حال افزایش است. پس بهتر است آنها را جدی بگیرید.

علت نام گذاری

نام این بدافزارها به ماجرای تسخیر تروا توسط یونان برمی گردد، که با ساختن یک اسب چوبی و مخفی شدن درون شکم آن به شهر تروا نفوذ کرده و آن را به تصرف خود درآوردند. در این داستان اسب تروا نقش یک بدافزار را دارد و شهر تروا مانند کامپیوتر کاربری است که توسط اسب تروا آلوده می شود. به همین دلیل بعضی بکار بردن کلمه «تروجان» برای بدافزار را اشتباه و کلمه «اسب تروجان» را صحیح می دانند .

مقدمه

تروجان ها بر خلاف ویروس ها، کرم ها و ... توانایی تکثیر خود را ندارند . آنها بسیار شبیه نرم افزارهای مفید و کاربردی رفتار می کنند، اما در درون خود کدهای مخفی دارند که باعث دسترسی هکر سازنده تروجان به کامپیوتر هدف (کامپیوتر آلوده شده ( و به دست گرفتن کنترل آن می شوند. البته در مواردی که چند کاربر از یک کامپیوتر استفاده می کنند سطح دسترسی هکر بسته به سطح دسترسی کاربر آلوده و نوع تروجان تفاوت می کند ...

اهداف و عملکرد:

زمانی که هکر به کامپیوتر هدف نفوذ می کند، احتمالاً قصد انجام این اعمال را در کامپیوتر هدف داشته باشد .

استفاده از کامپیوتر به عنوان یک ابزار برای نفوذ به دیگر سیستمها و شبکه ها

دزدیدن اطلاعات (مثل رمزهای عبور)

نصب نرم افزارها (مثلا یک بدافزار)

دانلود و آپلود فایلها و استفاده از پهنای باند

تغییر یا حذف فایل ها

Key Logging ثبت فعالیت هایی که کاربر انجام می دهد. (برای مثال یک Key Logger می تواند تمام دکمه های صفحه کلید را که فشار می دهید به ترتیب ثبت کند و آنها را به هکر سازنده اش ارسال کند).

دیدن صفحه نمایش کامپیوتر هدف

پر کردن فضای خالی کامپیوتر هدف

تروجان برای انجام اهداف خود نیاز به ارتباط با هکر سازنده اش دارد. البته این گونه نیست که هکر برای هر کدام از تروجان های خود دستور خاصی بدهد، بلکه میتواند در اینترنت جستجو کرده و کامپیوترهای آلوده را پیدا کند. سپس کنترل هر کدام را که بخواهد به دست می گیرد.

انتقال و نصب:

تروجان به روشهای زیر کامپیوتر را آلوده می کند :

1- دانلود نرم افزارها (تروجان قسمتی از نرم افزاری است که کاربر آن را از اینترنت دانلود و نصب می کند).

2- سایت های دارای کدهای مخرب (مثلا زمانی که وارد یک سایت می شوید، سایت یک برنامه روی کامپیوتر اجرا می کند و تروجان را روی کامپیوتر کپی می کند).

3- فایلهای ضمیمه ایمیل( (Email attachments (ممکن است همراه یک ایمیل فایلی باشد که اگر آن را باز کنید، تروجان منتقل شود).

4- استفاده از نقص های نرم افزارها ( تروجان از طریق ایرادهایی که در نرم افزارهایی مثل مرورگرهای اینترنتی، مدیا پلیرها و مسنجرها وجود دارد، به کامپیوتر کاربر نفوذ می کند).

در زیر راه های مقابله با موارد بالا را به ترتیب می آوریم:

1- دانلود نرم افزارها نرم افزارهای اینترنتی به دو گروه کلی تقسیم می شوند: رایگان و پولی. زمانی که می خواهید از یک نرم افزار رایگان استفاده کنید، حتما آن را از سایت اصلی اش دانلود کنید. اگر آدرس سایت اصلی را نمی دانید، نام نرم افزار را در گوگل – یا هر موتور جستجوی دیگر – جستجو کنید و سایتی که در بالای نتایج می آید را برای دانلود برگزینید. البته معمولا آدرس آن سایت شباهت زیادی به نام نرم افزار دارد. مثلا برای دانلود آنتی ویروس «اوست» به سایت «avast.com» مراجعه کنید. ماجرا درباره نرم افزارهای پولی پیچیده تر است. برای خرید اینترنتی این نرم افزارها به کارت اعتباری و یک حساب بانکی بین المللی نیاز است که در دسترس همگان نیست. خب برای رفع این مشکل باید نسخه کرک شده (قفل شکسته) نرم افزار را پیدا کنیم و یا به جای نرم افزار پولی از یک نرم افزار مشابه و رایگان استفاده کنیم. ما توصیه می کنیم حتی الامکان از نرم افزار جایگزین و رایگان استفاده کنید، اما برای بعضی نرم افزارها – مثل Photoshop – جایگزین مناسبی وجود ندارد و کاربران مجبور به استفاده از نسخه های کرک شده هستند. همان طور که می دانید این کار خلاف قانون کپی رایت بوده و دقیقا از همین جا است که خطرات آغاز می شود. بسیاری از نرم افزارهای کرک شده حاوی انواع بدافزارها خصوصا تروجان هستند. این امر کاملا طبیعی است. شما خودتان را جای یک هکر بگذارید. آیا حاضرید برای رضای خدا مدت ها وقت و انرژی خود را بگذارید تا بتوانید یک نرم افزار را کرک کنید و آن را به رایگان در اختیار دیگران قرار دهید؟ مسلما نه.

هکرها در ازای نرم افزار رایگانی که در اختیار کاربران قرار می دهند، انتظار جبران دارند. بعضی از آنها فقط به نوشتن نام خود به عنوان هکرِ نرم افزار و کسب شهرت از طریق آن بسنده می کنند. اما گروهی دیگر در نسخه کرک شده یک بدافزار قرار می دهند تا اطلاعاتی را (مثلا رمزعبور حساب بانکی) از کاربران بدست بیاورند و آن را به پول تبدیل کنند.

خب پس تکلیف چیست؟ توصیه ما این است که حتی الامکان از نرم افزارهای کرک شده استفاده نکنید و اگر مجبور بودید، قبل از اینکه نرم افزار را نصب کنید، پوشه حاوی نرم افزار را با آنتی ویروس و دیگر نرم افزارهای امنیتی خود کنترل (scan) کنید. سپس نرم افزار را نصب کرده و این بار کل کامپیوتر خود را اسکن کنید. اگر در اسکن چیزی پیدا نشد که خوش به حال تان و می توانید دفعات بعد هم از همین نسخه کرک شده استفاده کنید. ولی اگر در اسکن بدافزاری پیدا شد، ضمن آنکه به آنتی ویروس می گویید که آن بدافزار را پاک کند، توصیه می شود دفعات بعد از نسخه دیگری استفاده کنید. البته اگر نرم افزارهای امنیتی شما قوی و آپدیت (به روز) باشند احتمالا خطر زیادی شما را تهدید نمی کند. یادآوری: یکی از معمول ترین فایل های آلوده به بدافزارها کی جن (Keygen) ها هستند. کی جن ها همان نرم افزارهایی هستند که برایتان رمزعبور تولید (Generate) می کنند.

2- سایت های حاوی کدهای مخرب

خطر آلودگی از این طریق بستگی مستقیمی به عادات وبگردی تان دارد. اگر شما همیشه به یکسری سایت های شناخته شده و معتبر سر بزنید، خطر زیادی تهدیدتان نمی کند. مشکل زمانی پیش می آید که به دنبال چیزی در موتورهای جستجو می گردید. در این موارد موتور جستجو سایت هایی پیشنهاد می دهد که هیچ شناختی از آنها ندارید و ممکن است حاوی کدهای مخرب باشند.

تفاوت دیودهای LED با لامپهای CCFL در نمایشگرهایLCD

واقعیت این است که تکنولوژی LED چیز عجیب و غریبی نیست و مدتهاست به شکلهای گوناگون در زندگی روزمره با آن برخورد داشته و داریم.

نکته مهم اینجاست که بسیاری از برنامههای تحقیقاتی پس از سالها به نتیجه رسیده و کاربردهای جدیدی برای تکنولوژیهایی قدیمی پیدا شده که تکنولوژی LED نیز یکی از آنهاست. دیودهای نوری را مدتهاست که میشناسید. حتی بسیاری از شما در آزمایشگاهها با آن سر و کار داشتهاید و میدانید که دیود نوری چیست و چگونه کار میکند. برای پاسخ به برخی شبههها،در این نوبت قدری درباره تفاوت میان تکنولوژیهای LED و CCFL صحبت میکنیم.

نمایشگرهای LED

اگرچه کارشناسان معتقدند استفاده لامپهای LED نسبت به لامپهای فلورسنت و ... مزایای بیشتری دارد اما به دلایلی هنوز در بخش تولید تلویزیون و مانیتور شرکتهای تولیدکننده، محصولات زیادی به بازار عرضه نکردهاند.

بهکارگیری لامپهای LED در تولید مانیتور و تلویزیون باعث میشود وضوح تصویر حدود 100 برابر بالاتر از LCDهای معمولی شود. اما هنوز استفاده از این لامپها در مانیتور و تلویزیون چندان رایج نشده است و شرکت سونی در این زمینه تنها یک مدل تلویزیون در سایز پایینتر از 27 اینچ وارد بازار کشور ژاپن کرده است.

LED مخفف واژه Diode Light Emitted و به معنای دیود ساطع کننده نوراست.دیودهای ساطعکننده نور در واقع جزو خانواده دیودها هستند که دیودها نیز زیر گروه نیمه هادیها به شمار میآیند.خاصیتی که LEDها را از سایر نیمههادیها متمایز میکند این است که با گذرجریان از آنها مقداری انرژی به صورت نور ازآنها ساطع میشود.

LEDها تا اواخر دهه گذشته فقط میتوانستند سه نور آبی، سبز و قرمز تولیدکنند که این موضوع باعث کاربرد محدود آنها بود، اما این اواخر LEDهایی با رنگ آبی وارد بازار شدهاند که میتوانند نور سفید با هالهای از رنگ آبی تولید کنند.به همین دلیل درآینده نزدیک میتوان شاهد استفاده از این تکنولوژی در تولید تلویزیون و مانیتور بود.